Heutzutage sind Cyberattacken kein Ausnahmefall mehr, sie gehören zum Alltag für Unternehmen. Mit 31 Millionen Hackerangriffen pro Tag sind die Chancen hoch, dass auch Ihr Unternehmen zum Opfer fallen könnte. Sind Sie darauf vorbereitet?

0800 5 22 77 00

Wir identifizieren Sicherheitslücken Ihrer IT-Struktur und schützen Ihr

Unternehmen vor unautorisierten Übergriffen.

Heutzutage sind Cyberattacken kein Ausnahmefall mehr, sie gehören zum Alltag für Unternehmen. Mit 31 Millionen Hackerangriffen pro Tag sind die Chancen hoch, dass auch Ihr Unternehmen zum Opfer fallen könnte. Sind Sie darauf vorbereitet?

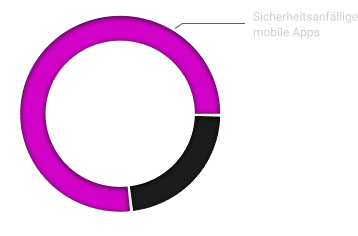

Laut Statistik sind 76% aller mobilen Apps sicherheitsanfällig – Sicherheitslücken werden oftmals erst entdeckt, wenn ein IT-Angriff erfolgreich war. Die Konsequenzen sind jedoch verheerend und haben direkte Auswirkungen auf das Unternehmen und dessen Image.

Gerade Hackerangriffe wie Datendiebstahl, Sabotage und Spionage sind für Unternehmen besonders kostspielig. So entsteht durch sie in der deutschen Wirtschaft jährlich ein Gesamtschaden von 223 Milliarden Euro.

Ein Penetrationstest, kurz Pentest, ist eine ausführliche Sicherheitsprüfung von Netzwerken oder IT-Systemen. Hierbei versuchen Ethical Hackers mittels gezielter Angriffe und Methoden, die auch von echten Angreifern genutzt werden, unautorisiert in das zu testende System einzudringen. Schwachstellen und Lücken können so erkannt und die Empfindlichkeit gegenüber Cyberangriffen festgestellt werden.

Mit der Durchführung eines Penetrationstests können Schwachstellen identifiziert und bereits implementierte Schutzmaßnahmen auf ihre Effizienz hin überprüft werden. Nach Abschluss des Pentests ist es essentiell, die gefundenen Sicherheitslücken zu schließen, um das Angriffspotential für reale Hacker zu minimieren.

Durch Pentests kann Ihr Unternehmen eine Resistenz gegenüber Cyberangriffen aufbauen und gleichzeitig den Schutz von Daten belegen.

Alle Leistungen und Kosten werden jederzeit transparent aufgelistet und Folgekosten werden klar beziffert. Bei geringerem Aufwand wird sogar weniger berechnet.

Alle Leistungen und Kosten werden jederzeit transparent aufgelistet und Folgekosten werden klar beziffert. Bei geringerem Aufwand wird sogar weniger berechnet.

Unsere Abschlussberichte enthalten immer klare Handlungs-empfehlungen, die Ihnen zeigen, wie Sie die gefundenen Schwachstellen beheben können.

Wir garantieren beste Qualität und setzen dabei hohe Anforderungen an unsere Ethical Hacker, welche überdurchschnittliche Qualifikationen und mehrjährige Erfahrung besitzen.

Nachdem Sie über den Konfigurator Kontakt mit uns aufgenommen haben, erhalten Sie ein maßgeschneidertes Angebot.

Auf Basis eines Kennenlerngesprächs und Ihrer Konfigurator-Auswahl erhalten Sie von uns ein Angebot für die Beauftragung des Pentests, einen Vertrag als auch einen Leistungsabruf zur Unterzeichnung.

In einem Kick-Off Meeting stimmen wir uns mit Ihnen über die Details des Pentests ab. Anschließend führen unsere Ethical Hacker den Penetrationstest durchführen. Über den Start und das Ende werden Sie natürlich informiert.

Am Ende erhalten Sie einen detaillierten Abschlussbericht (inkl. Management Summary und Handlungsempfehlungen). Spätestens zwei Wochen nach Übermittlung des Berichts führen wir ein optionales Review-Meeting durch, bei welchem Sie Rückfragen zu den identifizierten Schwachstellen stellen können.

Nachdem Sie über den Konfigurator Kontakt mit uns aufgenommen haben, erhalten Sie ein maßgeschneidertes Angebot.

Auf Basis eines Kennenlerngesprächs und Ihrer Konfigurator-Auswahl erhalten Sie von uns ein Angebot für die Beauftragung des Pentests, einen Vertrag als auch einen Leistungsabruf zur Unterzeichnung.

In einem Kick-Off Meeting stimmen wir uns mit Ihnen über die Details des Pentests ab. Anschließend führen unsere Ethical Hacker den Penetrationstest durchführen. Über den Start und das Ende werden Sie natürlich informiert.

Am Ende erhalten Sie einen detaillierten Abschlussbericht (inkl. Management Summary und Handlungsempfehlungen). Spätestens zwei Wochen nach Übermittlung des Berichts führen wir ein optionales Review-Meeting durch, bei welchem Sie Rückfragen zu den identifizierten Schwachstellen stellen können.

Nach der Angebotserstellung über unseren Konfigurator, werden sich unsere Experten umgehend bei Ihnen melden.

Hierbei können die nächstmöglichen Termine erfragt sowie abgestimmt werden.

Bitte beachten Sie, dass der organisatorische Vertragsprozess (inkl. Unterzeichnung) oftmals die meiste Zeit benötigt. Auch Ihre zeitliche Umsetzungsmöglichkeit muss mit bedacht werden: Je nach Penetrationstest benötigen Sie ggf. noch zusätzliche Zeit für die Erstellung von Testkonten oder die Beantragung von Firewall-Freischaltungen. In der Regel können Penetrationstests innerhalb von 2 Wochen starten.

Wir bieten Ihnen eine individuelle Lösung ganz nach Ihren Bedürfnissen und Herausforderungen. Nach dem Baukastensystem können Sie in unserem Konfigurator die für Sie relevanten Prüfobjekte und Testinhalte auswählen – passgenau zugeschnitten und ohne versteckte Extras.

Nach Abschluss der Konfiguration haben Sie die Möglichkeit, einen zweiten Test hinzuzufügen, falls dieser benötigt wird. Sollten Sie sich unsicher sein oder einen Penetrationstest benötigen, welcher noch nicht im Konfigurator existiert, unterstützen wir Sie gerne und erstellen Ihnen ein manuelles Angebot.

Die meisten Pentests können sowohl von extern als auch vor Ort durchgeführt werden. Sollte das Prüfobjekt lediglich aus Ihrem internen Netzwerk erreicht werden können, so bestehen trotzdem mehrere Möglichkeiten, um den Test Remote durchzuführen.

Standardmäßig erhalten Sie innerhalb von 1-2 Wochen nach Abschluss des Penetrationstests unseren Abschlussbericht. Insofern eine frühere Übermittlung der Ergbenisse benötigt wird, teilen Sie uns dies bitte im gemeinsamen Kick-Off Meeting mit. Für zeitkritische Projekte stellen wir Ihnen unsere Ergebnisse gerne früher bereit, sofern möglich.

Mit Abschluss des Pentests erhalten Sie einen detaillierten Bericht, der nicht nur alle identifizierten Schwachstellen benennt, sondern Ihnen auch Handlungsempfehlungen zur Behebung aufweist. Natürlich unterstützen wir Sie gern auch nach einem Pentest, z.B. beraten wir Sie gern zur Behebung der Schwachstellen oder zu einem Re-Test zur Verifikation Ihrer Maßnahmen. Ebenfalls bieten wir eine umfangreiche Beratung im Bereich Informationssicherheit oder Datenschutz über unsere Schwestergesellschaft, der tacticx Consulting GmbH, an.

0800 5 22 77 00